Hackerangriff: Entsperrung durch clean.txt

Veröffentlicht am 12.05.2015 von Anna Philipp

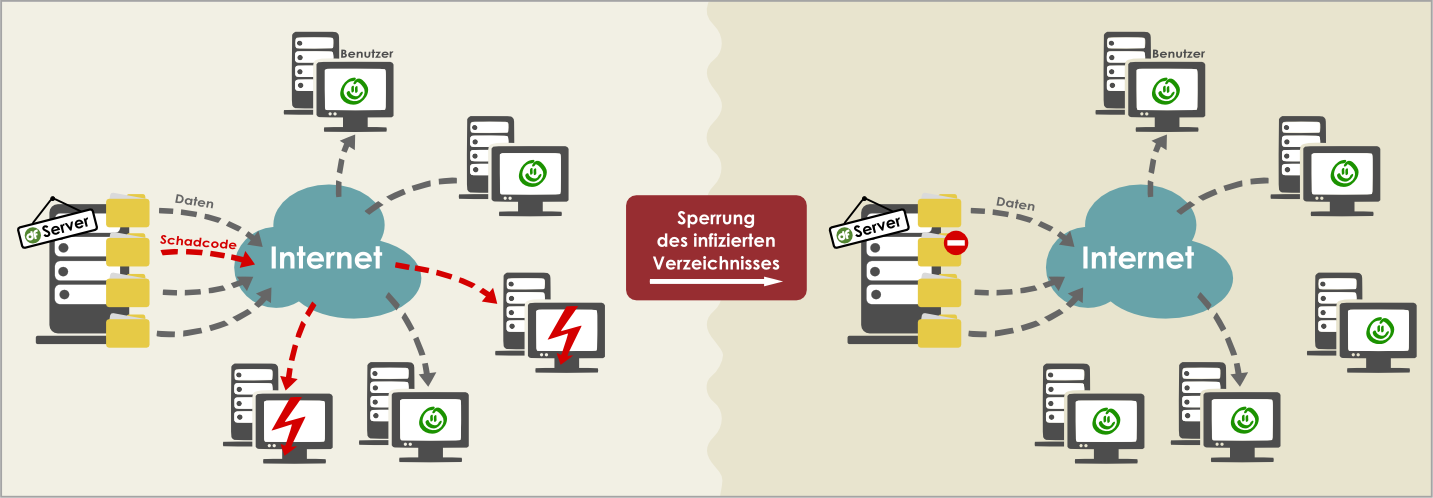

Wird ein Skript gehackt und zur Verbreitung von Schadsoftware missbraucht, müssen wir es sperren. Bislang konnte die Entsperrung ausschließlich über unsere Technikabteilung erfolgen, ab sofort bieten wir unseren Kunden die Möglichkeit, die Sperrung nach der Bereinigung des Webspaces selbst aufzuheben.Ursachen eines Hackerangriffs, Bereinigung des Webspaces

Ein erfolgreicher Hackerangriff kann verschiedene Ursachen haben. In den meisten Fällen jedoch gelingt es den Angreifern, über veraltete Software in das System zu gelangen oder den Schadcode via FTP hochzuladen, nachdem ein Trojaner die Zugangsdaten dafür ausgelesen hat. Dies hat zur Folge, dass wir den Webspace (oder Teile davon) sperren müssen, um die Verbreitung von schadhafter Software über unsere Webserver zu vermeiden.

Erfolgt eine Sperrung aufgrund schadhafter Skripte, senden wir Ihnen dazu selbstverständlich detaillierte Informationen zu dem Hackerangriff per E-Mail. Außerdem laden wir eine Datei mit dem Namen "infiziert.txt" auf den Webspace. In dieser finden Sie alle Angaben zu dem von uns gefundenen Schadcode. Bitte prüfen Sie die genannten Dateien unverzüglich und entfernen Sie den gefundenen Schadcode.

Anschließend muss natürlich noch die Sicherheitslücke geschlossen werden. Aktualisieren Sie dafür die von Ihnen genutzte Software inklusive aller Erweiterungen und ändern vorsichtshalber Ihr FTP-Passwort im Kundenmenü über den Menüpunkt "FTP-Accounts", um einem weiteren Hackerangriff vorzubeugen.

Nun kann die Sperrung wieder aufgehoben werden.

Voraussetzungen für eine automatische Entsperrung

Ob Sie die Entsperrung automatisch durchführen können oder ob diese durch unsere Technikabteilung erfolgen muss, hängt von verschiedenen Faktoren ab:

Die Entsperrung kann automatisch erfolgen, wenn...

- ... kein Schadcode mehr im gesperrten Verzeichnis vorhanden ist

- ... die Sperrung aufgrund schadhafter Skripte erfolgt ist (nicht z.B. wegen Überlastung)

- ... keine individuellen Gründe (Sonderfall) vorliegen

Die Entsperrung kann nicht automatisch erfolgen, wenn...

- ... der Schadcode nicht (komplett) entfernt wurde

- ... die komplette Domain oder die Nameserver wegen Phishing gesperrt wurden

- ... die clean.txt älter als 30 Minuten ist

Ob eine automatische Entsperrung möglich ist, können Sie der Sperrmitteilung entnehmen, die wir per E-Mail mit Informationen zu dem Hackerangriff senden. Bitte beachten Sie dabei die Anweisungen bei "Aufheben der Sperre" - hier teilen wir Ihnen mit, ob Sie die Sperrung selbst aufheben können oder ob dafür unsere Technikabteilung kontaktiert werden muss.

Durchführung der automatischen Entsperrung

Ist eine automatische Entsperrung möglich, können Sie diese wie folgt durchführen:

Legen Sie nach der Bereinigung des gehackten Verzeichnisses eine Datei mit dem Namen "clean.txt" an, die sich exakt in dem Verzeichnis befindet, das aufgrund des Hackerangriffs gesperrt wurde. Das Verzeichnis teilen wir Ihnen in der E-Mail mit. Die Datei benötigt keinen Inhalt, es wird nur der Name der Datei geprüft.

Beispiel:

Das Verzeichnis /kunden/xxxxx_xxxxx/verzeichnis1/ wurde gesperrt.

Richtig:

/kunden/xxxxx_xxxxx/verzeichnis1/clean.txt

Falsch:

/kunden/xxxxx_xxxxx/clean.txt

/kunden/xxxxx_xxxxx/verzeichnis1/verzeichnis2/clean.txt

Wurde die Datei korrekt angelegt, erfolgt die Entsperrung automatisch innerhalb der nächsten 15 Minuten. Falls es dabei zu Problemen kommt und die automatische Freischaltung nicht durchgeführt wird, antworten Sie bitte auf die E-Mail, die Sie von unserer Technikabteilung bezüglich des Hackerangriffs erhalten haben oder kontaktieren uns über den Menüpunkt "Kundenservice" in Ihrem Kundenmenü.