WordPress – Login schützen

Veröffentlicht am 27.05.2024 von DomainFactory

(Update) Viele Angriffe auf WordPress erfolgen nicht auf veraltete und unsichere Skripte, sondern direkt auf den Loginbereich der Wordpress-Installation. Aus diesem Grund möchten wir Ihnen gerne nachfolgend einige Tipps zur zusätzlichen Absicherung des Logins an die Hand geben.

Wie logge ich mich in mein WordPress-Dashboard ein?

Um sich in Ihr WordPress-Dashboard einzuloggen, können Sie folgende Schritte befolgen:

- Starten Sie den Webbrowser Ihrer Wahl auf Ihrem Computer.

- Geben Sie die URL Ihrer WordPress-Website in die Adressleiste ein und fügen Sie "/wp-admin" am Ende der URL hinzu. Zum Beispiel: `http://www.ihrewebsite.com/wp-admin`. Dies bringt Sie zur Login-Seite Ihres WordPress-Dashboards.

- Auf der Login-Seite müssen Sie Ihren Benutzernamen oder Ihre E-Mail-Adresse und Ihr Passwort eingeben, die Sie während der Installation von WordPress erstellt haben.

- Klicken Sie nach der Eingabe Ihrer Anmeldedaten auf die Schaltfläche „Anmelden“ oder „Login“.

- Nachdem Sie sich erfolgreich angemeldet haben, werden Sie automatisch zu Ihrem WordPress-Dashboard weitergeleitet.

Wie kann ich meinen WordPress-Login sicherer gestalten?

Die Sicherheit Ihres WordPress-Logins zu erhöhen ist wichtig, um unerwünschten Zugriff zu verhindern. Hier sind einige Maßnahmen, die Sie ergreifen können, um Ihren WordPress-Login sicherer zu gestalten:

- Starke Passwörter verwenden: Stellen Sie sicher, dass alle Benutzerkonten, insbesondere das Administratorkonto, über starke Passwörter verfügen, die eine Kombination aus Buchstaben, Zahlen und Sonderzeichen beinhalten.

- Benutzername ändern: Verwenden Sie keinen offensichtlichen Benutzernamen wie „admin“. Erstellen Sie stattdessen einen einzigartigen Benutzernamen.

- Zwei-Faktor-Authentifizierung (2FA): Implementieren Sie eine Zwei-Faktor-Authentifizierung für zusätzliche Sicherheit. Dabei wird neben dem Passwort ein zusätzlicher Code benötigt, der in der Regel über eine App oder per SMS gesendet wird.

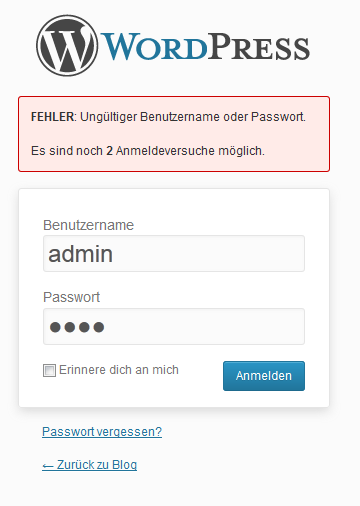

- Limit Login Attempts: Beschränken Sie die Anzahl der Anmeldeversuche. Dadurch können Brute-Force-Angriffe reduziert werden. Es gibt verschiedene Plugins, die diese Funktion bieten.

- Login-URL ändern: Ändern Sie die Standard-Login-URL (z.B. von „wp-admin“ zu etwas Einzigartigem), um automatisierte Angriffsversuche zu erschweren.

- SSL-Zertifikat verwenden: Stellen Sie sicher, dass Ihre Website ein SSL-Zertifikat verwendet, damit alle Daten, einschließlich Login-Informationen, verschlüsselt übertragen werden.

- Aktualisierungen durchführen: Halten Sie WordPress, Themes und Plugins immer auf dem neuesten Stand, um Sicherheitslücken zu schließen.

- Sicherheitsplugins verwenden: Installieren Sie Sicherheitsplugins, die zusätzlichen Schutz bieten, wie Firewall, Malware-Scan und mehr.

- Hosting-Umgebung überprüfen: Stellen Sie sicher, dass Ihr Hosting-Provider angemessene Sicherheitsmaßnahmen bietet.

- Backup-Strategie: Implementieren Sie eine regelmäßige Backup-Strategie für Ihre Website, um im Falle eines Sicherheitsvorfalls Daten wiederherstellen zu können.

Zusätzlicher Passwortschutz durch .htaccess

Durch eine zusätzliche .htaccess-Datei mit Passwortschutz kann der Login nochmals abgesichert werden. So erscheint vor dem eigentlichen WordPress-Login eine weitere Passwortabfrage. Eine detaillierte Anleitung zur Erstellung eines Passwortschutzes haben wir in unseren FAQ bereitgestellt.

Die .htaccess-Datei mit dem Passwortschutz muss in den Ordner „wp-admin“ der WordPress-Installation geladen werden und könnte so aussehen:

AuthType Basic

AuthName "Mein Wordpress-Loginbereich"

AuthUserFile /serverpfad/unterverzeichnis/.htusers

AuthPGAuthoritative Off

require user meinname

Den Serverpfad kann man im Kundenmenü unter „Auftragsinformationen” -> „Pfade“ auslesen.

Hinter dem Serverpfad in der .htaccess-Datei wird dann das Unterverzeichnis angegeben, in das die .htusers-Datei mit dem Benutzernamen und dem verschlüsselten Passwort abgelegt wird.

Diese kann wie folgt aussehen:

meinname:LIj9Al340fTwM

Das Passwort steht hinter dem Doppelpunkt und muss verschlüsselt werden. Die Verschlüsselung wäre z.B. hier möglich.

Indem Sie diese Maßnahmen umsetzen, können Sie die Sicherheit Ihres WordPress-Logins deutlich erhöhen und Ihr Website besser vor unerwünschten Zugriffen schützen.

Begrenzung der möglichen Login-Versuche durch Plugins

Über Plugins kann der Login zusätzlich geschützt werden, indem die möglichen Loginversuche limitiert werden. Hierfür kann z.B. das Plugin „Limit Login Attempts“ verwendet werden. Über dieses Plugin wird der Login nach vierfachem Fehlversuch zunächst für 20 Minuten deaktiviert. Auch so kann verhindert werden, dass das Passwort erraten wird, da die Anzahl der Versuche begrenzt wird.

Für Fragen zur Absicherung des WordPress-Logins steht Ihnen selbstverständlich auch unser Kundenservice immer sehr gerne zur Verfügung!

Was mache ich, wenn ich mein WordPress-Passwort vergessen habe?

Wenn Sie Ihr WordPress-Passwort vergessen haben, können Sie es auf folgende Weise zurücksetzen:

Passwort-Reset über die Login-Seite

- Gehen Sie zur Login-Seite Ihrer WordPress-Website (üblicherweise `IhreWebsite.com/wp-admin`).

- Klicken Sie auf den Link „Passwort vergessen?“ oder „Lost your password?“.

- Geben Sie Ihren Benutzernamen oder die E-Mail-Adresse ein, die mit Ihrem WordPress-Konto verknüpft ist.

- Klicken Sie auf „Neues Passwort anfordern“ oder „Get New Password“.

- Sie erhalten eine E-Mail mit einem Link zum Zurücksetzen Ihres Passworts. Klicken Sie auf diesen Link und folgen Sie den Anweisungen, um ein neues Passwort zu erstellen.

Passwort-Reset über die Datenbank

- Wenn Sie keinen Zugriff auf die E-Mail-Adresse haben oder der obige Prozess nicht funktioniert, können Sie das Passwort direkt in der WordPress-Datenbank ändern.

- Loggen Sie sich in das Control Panel Ihres Webhostings ein und öffnen Sie phpMyAdmin.

- Wählen Sie Ihre WordPress-Datenbank und suchen Sie nach der Tabelle „wp_users“.

- Suchen Sie Ihren Benutzer in der Liste und klicken Sie auf „Bearbeiten“ oder „Edit“.

- Ändern Sie den Wert im Feld „user_pass“. Stellen Sie sicher, dass die Funktion „MD5“ in der Dropdown-Liste ausgewählt ist, und geben Sie Ihr neues Passwort ein.

- Speichern Sie die Änderungen.

Passwort-Reset über FTP

- Wenn Sie keinen Zugriff auf das Hosting-Control Panel haben, aber FTP-Zugang besitzen, können Sie eine PHP-Datei verwenden, um das Passwort zurückzusetzen.

- Verbinden Sie sich per FTP mit Ihrer Website und navigieren Sie zum Hauptverzeichnis Ihrer WordPress-Installation.

- Erstellen Sie eine PHP-Datei (z.B. `resetpassword.php`) und fügen Sie einen PHP-Code hinzu, der Ihr Passwort ändert. Sie finden entsprechende Code-Schnipsel in WordPress-Entwicklerforen oder Dokumentationen.

- Rufen Sie die Datei in Ihrem Browser auf (z.B. `IhreWebsite.com/resetpassword.php`).

- Löschen Sie die Datei nach dem Zurücksetzen des Passworts aus Sicherheitsgründen.

Wenn Sie sich beim Zurücksetzen Ihres Passworts unsicher sind oder Probleme auftreten, kann es hilfreich sein, einen Webentwickler oder Ihren Hosting-Anbieter um Unterstützung zu bitten.

Wie kann ich die URL meines WordPress-Login-Bereichs ändern?

Ja, Sie können die URL Ihres WordPress-Login-Bereichs ändern, um die Sicherheit zu erhöhen. Dies kann entweder durch die Verwendung eines Sicherheitsplugins wie „WPS Hide Login“ oder „iThemes Security“ oder manuell durch Änderungen in der .htaccess-Datei erfolgen. Bei der Verwendung eines Plugins müssen Sie einfach das Plugin installieren, es aktivieren und dann in den Einstellungen des Plugins die Login-URL ändern. Bei der manuellen Methode ändern Sie die .htaccess-Datei, um Anfragen an eine neue URL umzuleiten. Vergessen Sie nicht, vor Änderungen ein Backup Ihrer Website zu erstellen und die neue URL sicher zu notieren.

Wie richte ich automatische Abmeldungen für inaktive Benutzer ein?

Um automatische Abmeldungen für inaktive Benutzer in WordPress einzurichten, können Sie entweder ein spezialisiertes Plugin verwenden oder benutzerdefinierten JavaScript-Code einfügen:

- Verwendung eines Plugins: Installieren und aktivieren Sie ein Plugin wie „Inactive Logout“ oder „WP Idle Logout“. Konfigurieren Sie in den Einstellungen des Plugins die Zeitspanne, nach der inaktive Benutzer abgemeldet werden sollen.

- Benutzerdefinierter Code: Fügen Sie einen JavaScript-Code in Ihre Website ein, der einen Timer für die Benutzerinaktivität startet. Wenn der Timer einen festgelegten Schwellenwert erreicht, leiten Sie den Benutzer zur Abmelde-URL um. Diesen Code können Sie in der `footer.php` Ihres Themes oder über ein benutzerdefiniertes Skript-Plugin einfügen.

Können mehrere Benutzer gleichzeitig an meinem WordPress-System angemeldet sein?

In WordPress können mehrere Benutzer gleichzeitig angemeldet sein. Jeder Benutzer kann eine eigene Rolle mit spezifischen Berechtigungen haben. Beachten Sie folgende Punkte:

- Verschiedene Benutzerrollen: Verschiedene Rollen wie Administrator, Redakteur, Autor usw. sind verfügbar.

- Gleichzeitige Bearbeitung: Warnungen verhindern Konflikte bei gleichzeitiger Bearbeitung desselben Inhalts.

- Sicherheit: Achten Sie auf starke Passwörter und erwägen Sie die Zwei-Faktor-Authentifizierung.

- Serverleistung: Viele Benutzer können die Serverlast erhöhen, achten Sie auf geeignetes Hosting.

- Zugriffsverwaltung: Für komplexe Anforderungen können zusätzliche Plugins hilfreich sein.

WordPress unterstützt also effektiv Mehrbenutzerzugriff.

Wie füge ich einen benutzerdefinierten Login-Bildschirm zu meiner WordPress-Site hinzu?

Um einen benutzerdefinierten Login-Bildschirm zu Ihrer WordPress-Site hinzuzufügen, können Sie entweder ein Plugin verwenden, benutzerdefiniertes CSS hinzufügen oder direkt PHP- und CSS-Code in die `functions.php`-Datei Ihres Themes einfügen:

- Plugin verwenden: Installieren und aktivieren Sie ein Plugin wie „Custom Login Page Customizer“ oder „LoginPress“ und passen Sie den Login-Bildschirm über dessen Einstellungen an.

- Benutzerdefiniertes CSS: Fügen Sie über „Erscheinungsbild“ > „Anpassen“ > „Zusätzliches CSS“ im WordPress-Admin-Dashboard Ihren CSS-Code hinzu, um das Aussehen des Login-Bildschirms zu ändern.

Direkter Code in functions.php: Bearbeiten Sie die `functions.php`-Datei Ihres Themes, um PHP- und CSS-Code für fortgeschrittene Anpassungen hinzuzufügen.

Vergessen Sie nicht, vor Änderungen ein Backup zu erstellen und sicherzustellen, dass das Design auf allen Geräten gut aussieht und die Ladezeiten nicht beeinträchtigt.

Titelmotiv: Bild von Gerd Altmann auf Pixabay