„POODLE“ (Padding Oracle On Downgraded Legacy Encryption) ist eine Sicherheitslücke im SSL-Protokoll der Version 3.0, durch die Angreifer auf die Verschlüsselung zwischen Browser und Server zugreifen und so Daten der Verbindung entschlüsseln können.

Dies ist allerdings nur dann möglich, wenn der Angreifer sich im selben Netzwerk wie sein Opfer befindet und die eingesetzte Software SSLv3 einsetzt.

Auf unseren Webservern und im Kundenmenü haben wir SSLv3 bereits deaktiviert.

Für unseren SSL-Proxy (sslsites.de) ist eine Deaktivierung geplant, ebenso erfolgt die Abschaltung von SSLv3 auch in unserem Mailsystem. Dies jedoch kann nur Schritt für Schritt durchgeführt werden und bedarf zuvor detaillierter Prüfungen, wie vor kurzem erst ein Negativbeispiel im Bereich der Exchange-Serververfügbarkeit zeigte.

Wie kann ich mich selbst vor POODLE schützen?

Um sich vor einem Poodle-Angriff zu schützen empfiehlt es sich, für den genutzten Browser SSL 3.0 zu deaktivieren.

Auf der Seite https://www.poodletest.com/ kann getestet werden, ob der eigene Browser gefährdet ist:

Wird ein Pudel angezeigt, unterstützt der Browser SSLv3 und ist somit anfällig für einen Poodle-Angriff. Ein Springfield Terrier hingegen wird angezeigt, wenn SSLv3 nicht unterstützt wird und keine Gefahr besteht.

Deaktivierung von SSL 3.0 in den gängigsten Browsern

In den gängigsten Browsern Mozilla Firefox, Google Chrome und Internet Explorer kann SSL 3.0 wie folgt deaktivert werden (für Safari leider nicht möglich):

Mozilla Firefox:

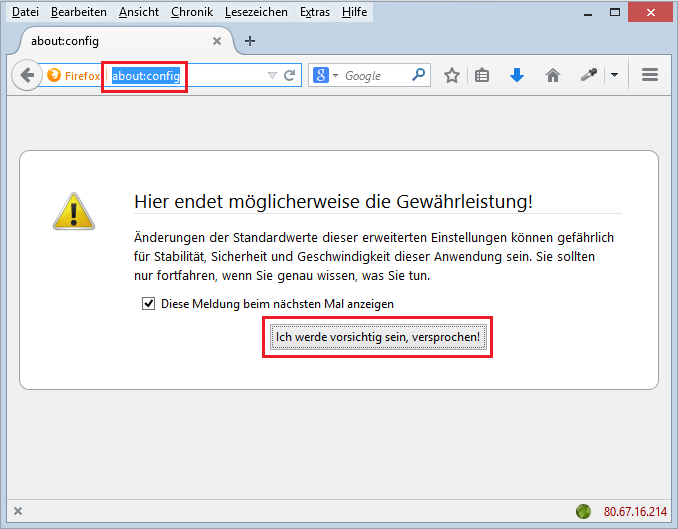

- about:config in die Adresszeile eingeben

- Versprechen geben, vorsichtig zu sein

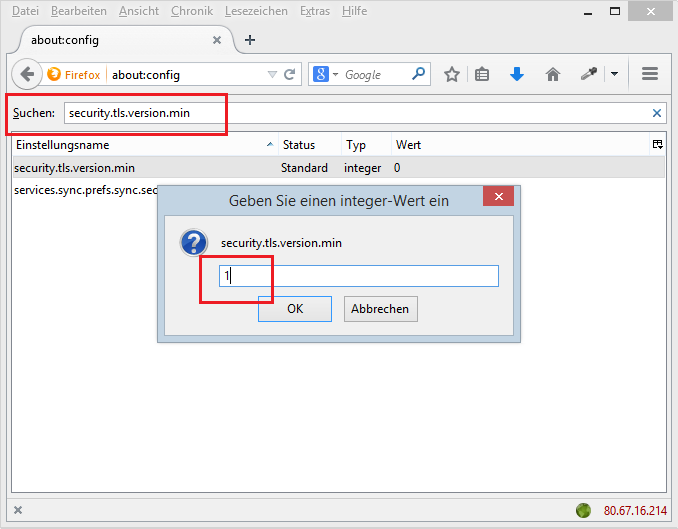

- security.tls.version.min suchen und öffnen

- Wert 1 eintragen und "Ok" klicken

Der Tab kann dann einfach geschlossen werden, es ist kein Speichern notwendig.

Google Chrome:

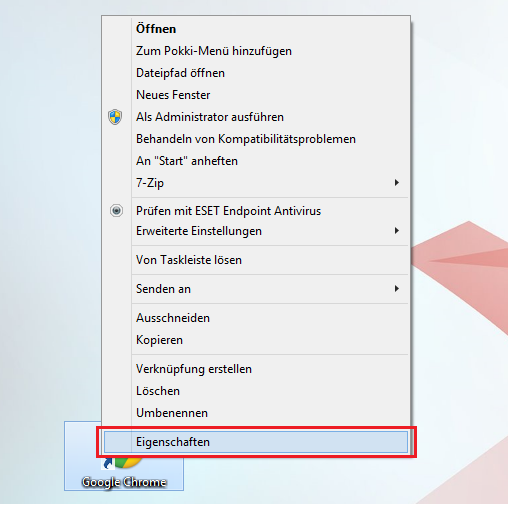

- Rechtsklick auf das Desktopicon für Google Chrome und „Eigenschaften“ wählen

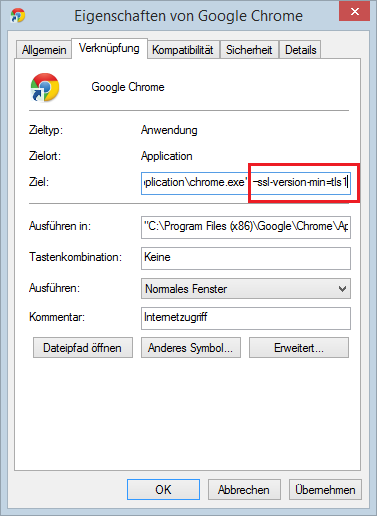

- Unter der Registerkarte „Ziel“ folgendes hinzufügen (nicht das Ziel überschreiben): –ssl-version-min=tls1

Internet Explorer:

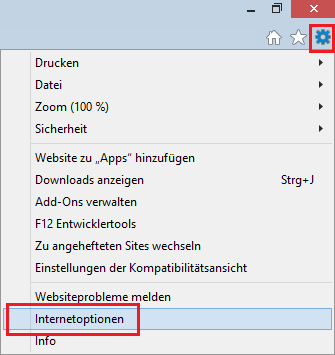

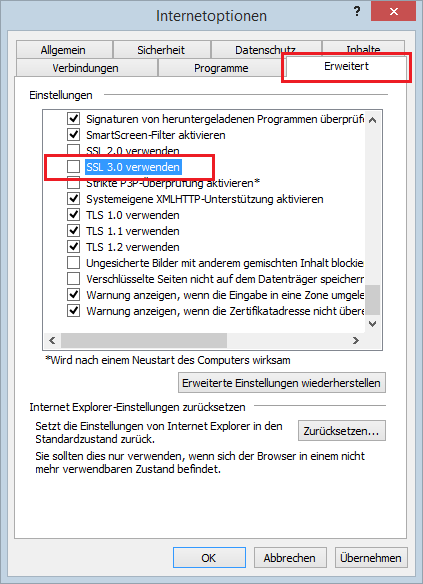

- Oben rechts im Startmenü „Internetoptionen“ auswählen

- Unter „Erweitert“ den Haken bei „IE: SSL 3.0 verwenden“ entfernen

Da sich für einen möglichen Angriff Opfer und Angreifer im gleichen Netzwerk befinden müssen, sollten öffentliche WiFi Netze möglichst vermieden werden, sofern SSLv3 noch nicht deaktiviert wurde.

Zudem ist eine umfangreiche Absicherung des eigenen Netzwerks– natürlich nicht nur in Bezug auf die Poodle-Sicherheitslücke – dringend zu empfehlen und schützt vor den Angriffen.